Mein Logitech Squeezebox Server wurde gehackt

Ich sitze gerade im Zug von Amsterdam nach Den Haag, da ruft mich meine Frau an: „Ich wurde gerade von unserer Nachbarin angerufen, aus unserer Wohnung kommt extrem lautes Gestöhne! Was ist da los!?!“ Hektisch verbinde ich mich mit meinem Smartphone per VPN mit der Heimatbasis, um nach dem Rechten zu sehen (gepriesen seien LTE und das EU Datenroaming). Ein Blick auf die SmartHome Kamera zeigt mir: Niemand ist zu sehen. Das ist schon mal gut. Allerdings ist jemand zu hören – UND WIE! Ich überprüfe die DHCP Einträge meiner FritzBox! Nichts verdächtiges zu sehen. Der Telekom Mediareceiver ist aus, ebenso der Fire TV. Wo zum Geier kommt dieser Sound her?

Hat jemand meinen Spotify Account gekapert und spielt nun Musik auf „allen verfügbaren Geräten“ ab? Fehlanzeige – Spotify ist still.

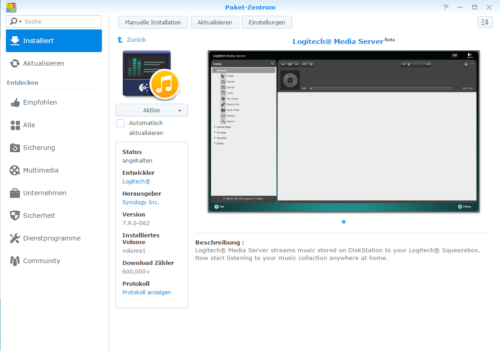

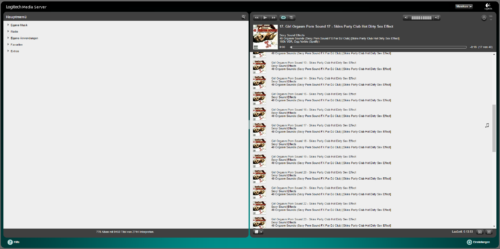

Nächster Verdächtiger, mein Synology NAS. Mittlerweile dröhnt das wilde Gekreische seit 45 Minuten durch unsere Wohnung. Angeblich haben sich schon die Nachbarn von der anderen Straßenseite erkundigt, was bei uns los sei (um mal ein Maß dafür zu bekommen WIE laut das Ganze war.) Ich schalte Stück für Stück alle auf meinem NAS installierten Dienste ab. Medienserver, Audiostation,… als ich beim Logitech Media Server ankomme, herrscht endlich wieder Stille. Aha! Ein kurzer Blick auf die Weboberfläche des Logitech Media Servers zeigt mir auf allen meinen Playern eine gut gefüllte Playliste mit einem ganz besonderen Spotify Album an.

Moment mal, die Weboberfläche? Verdammt ich bin ein Idiot. Oder wie meine Frau sagen würde : „Ich dachte du hast diesen Scheiß studiert.“ Irgendwann hatte ich mir einmal eine Portweiterleitung auf meiner FritzBox! eingerichtet, die auf der WAN Seite den Port 9002 direkt weiterleitet – auf einen privaten Dienst, den jeder ohne Username oder Passwort administrieren kann -.- Das ist dumm, dusselig und gefährlich!

Ich wurde also gar nicht gehackt, ich war einfach nur das Ziel eines Skriptkiddies, der ein paar IPs nach Port 9002 durchgescannt hat und nun eben zufällig mich fand. Wenn es nicht so peinlich gewesen wäre, hätte ich wahrscheinlich breit gegrinst. Die Folge daraus ist aber simpel.

- Eine Portweiterleitung auf einen Dienst im internen Netz sollte nur dann erfolgen, wenn diese absolut notwendig ist.

- Wenn diese Weiterleitung erfolgen muss, dann sollte nicht einfach der Standard TCP/UDP Port des Dienstes verwendet und nach innen weitergeleitet werden. Man kann diese zu einfach erraten. Man sollte sich zumindest einen zufälligen Port auswählen und benutzen (z.B. Port 62578 für FTP oder 44987 für HTTP…ihr versteht schon)

- Kein Portforwarding auf Dienste, die man ohne Authentifizierung nutzen kann!!!

Was habe ich getan, damit mir so ein Fehler nicht noch einmal passieren kann? Ich habe ALLE Portforwarding-Einträge gelöscht und verbinde mich nur noch via VPN mit meinem eigenen Netz, bevor ich die Dienste in Anspruch nehme.

Ein Problem dass ich leider nicht mehr so schnell lösen kann ist meine „Kunden die dieses Album gehört haben hörten auch“- Liste bei Spotify 🙂